Saatat kohdata ongelman Kubernetes-klusterin määrittämisessä, kun tiedät vain, kuinka NodePortin avulla saat Kubernetes-palvelusi saataville Internetin kautta. NodePort-palvelutyyppiä käytettäessä määritetään suuri porttinumero ja sinun on sallittava yhteydet näihin portteihin palomuurisäännössäsi. Se on haitallista infrastruktuurillesi varsinkin, jos palvelimeen pääsee avoimen Internetin kautta. Voit määrittää klusterin ulkopuolisen IP-osoitteiden lohkon klusterin ylläpitäjäksi, joka voi välittää liikennettä siellä oleviin palveluihin. Juuri tästä aiomme puhua tässä artikkelissa: löytää kaikki tärkeät tiedot palvelun ulkoisten IP-osoitteiden estämisen määrittämisestä Kubernetesissa.

Mikä on ulkoinen IP-palvelu?

Yksi palvelun päätepisteistä vastaanottaa liikenteen, joka saapuu klusteriin käyttämällä ulkoista IP-osoitetta (kohde-IP-osoite) ja palveluporttia. Kubernetes ei ole vastuussa ulkoisen IP-osoitteen hallinnasta.

Tässä tilanteessa on ratkaisevan tärkeää varmistaa, mitä IP-osoitetta käytetään Kubernetes-klusterin käyttöön. Ulkoista IP-palvelutyyppiä käyttämällä voimme sitoa palvelun IP-osoitteeseen, jota käytetään klusteriin pääsyssä.

Se tosiasia, että Kubernetes-verkko on vuorovaikutuksessa Overlay-verkon kanssa, on tärkeää tämän tilanteen ymmärtämiseksi. Tämä tarkoittaa, että voit käyttää käytännössä kaikkia klusterin solmuja, kun saavutat minkä tahansa solmuista (isäntä- tai työsolmu).

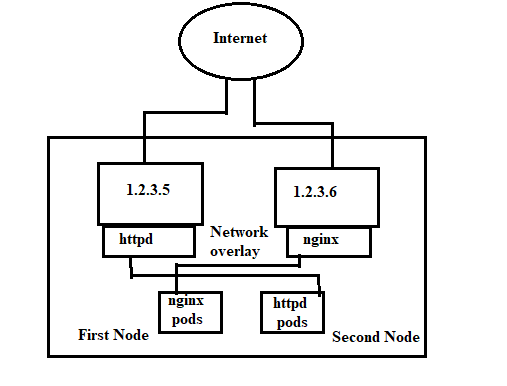

Verkko esitetään seuraavasti:

Sekä kaavion solmuilla 1 että 2 on yksi IP-osoite. Todellinen Pod elää solmussa 1, mutta IP-osoite 1.2.3.6 on sidottu Nginx-palveluun solmussa 1. Solmun 1 IP-osoite, 1.2.3.4, on sidottu httpd-palveluun, ja solmun 2 todellinen Pod sijaitsee siellä.

Tämä on mahdollista Overlay-verkon perustan ansiosta. Kun käytämme IP-osoitetta 1.2.3.4, httpd-palvelun pitäisi vastata; kun curl 1.2.3.5, Nginx-palvelun pitäisi vastata.

Ulkoisen IP:n edut ja haitat

Tässä on ulkoisen IP:n edut ja haitat:

On edullista käyttää ulkoista IP-osoitetta, koska:

-

- IP-osoitteesi on täysin hallinnassasi. Pilvipalveluntarjoajan ASN:n käyttämisen sijaan saatat käyttää IP-osoitetta, joka kuuluu omalle ASN:llesi.

Ulkoisen IP:n haittoja ovat seuraavat:

-

- Selkeä asennus, jonka käymme läpi juuri nyt, EI ole kovin helposti saatavilla. Tämä tarkoittaa, että jos solmu epäonnistuu, palvelu ei ole enää käytettävissä ja sinun on korjattava ongelma manuaalisesti.

- IP-osoitteiden käsitteleminen vaatii paljon ihmistyötä. Koska IP-osoitteita ei varata dynaamisesti sinulle, sinun on tehtävä se manuaalisesti.

Mikä on oletuskielto/salli-käyttäytyminen?

' Oletusarvo ” tarkoittaa, että kaikki liikenne on oletuksena sallittua. Ellei sitä ole erikseen sallittu, kaikki liikenne evätään oletuksena käytettäessä termiä ' oletuskielto .” paitsi jos verkkokäytäntö on määritetty.

-

- Kaikki liikenne podille ja sieltä on sallittu, jos kyseiselle podille ei ole voimassa verkkokäytäntöjä.

- Jos yksi tai useampi verkkokäytäntö on voimassa tyyppihyväksyttävälle podille, vain kyseisten käytäntöjen nimenomaisesti sallima sisääntuloliikenne on sallittu.

- Kun yksi tai useampi verkkokäytäntö koskee poistumistyyppistä ryhmää, vain näiden käytäntöjen sallima ulosmenoliikenne sallitaan.

Muiden päätepistetyyppien (VM:t, isäntärajapinnat) oletusasetus on estää liikenne. Vain verkkokäytännön sallima liikenne sallitaan, vaikka päätepisteeseen ei sovellettaisi verkkokäytäntöjä.

Paras käytäntö: Implisiittinen oletuskieltokäytäntö

Sinun on määritettävä Kubernetes-koteloillesi luotu implisiittinen estokäytäntö. Tämä varmistaa, että ei-toivottu liikenne estetään automaattisesti. Muista, että implisiittiset oletuskiellot tulevat aina voimaan viimeisenä; Jos muut käytännöt sallivat liikenteen, kielto ei koske. Kielto toteutetaan vasta, kun kaikki muut käytännöt on harkittu.

Kuinka luoda oletuskieltokäytäntö Kubernetes Podsille?

Suosittelemme käyttämään yleistä verkkokäytäntöä, vaikka mitä tahansa seuraavista säännöistä voidaan käyttää Kubernetes-podille oletuskieltokäytännön luomiseen. Yleistä verkkokäytäntöä sovelletaan kaikkiin työkuormiin (VM:ihin ja säilöihin) kaikissa nimitiloissa ja isännissä. Maailmanlaajuinen verkkopolitiikka kannustaa varovaiseen lähestymistapaan turvallisuuteen samalla kun suojellaan resursseja.

-

- Ota oletusarvo käyttöön, jos haluat estää maailmanlaajuisen verkkokäytännön, ei-nimiavaruus

- Ota oletusarvo käyttöön, jos haluat estää verkkokäytännön, nimiavaruus

- Ota oletusarvo käyttöön, jos haluat estää Kubernetes-käytännön, nimiavaruus

Mikä on IP Block?

Tämän avulla tietyt IP CIDR -alueet valitaan sallituiksi tulolähteiksi tai poistumiskohteiksi. Koska Pod-IP-osoitteet ovat ohimeneviä ja arvaamattomia, näiden tulisi olla klusterin ulkoisia IP-osoitteita.

Pakettien lähde- tai kohde-IP on usein kirjoitettava uudelleen, kun käytetään klusterin sisään- ja ulostulomenetelmiä. Käytettävästä verkkolaajennuksesta (pilvipalveluntarjoaja, palvelun toteutus jne.) riippuen toiminta saattaa muuttua.

Tämä pätee sisääntuloon, ja se tarkoittaa, että joissakin tapauksissa sinun on suodatettava saapuvat paketit, jotka perustuvat todelliseen lähde-IP-osoitteeseen. Toisaalta 'lähde-IP', jolla NetworkPolicy toimii, voi olla LoadBalancerin tai jopa Pod-solmun IP-osoite jne.

Tämä osoittaa, että klusterin ulkoisiksi IP-osoitteiksi uudelleenkirjoitettujen pod- ja palvelun IP-osoitteiden välisiin yhteyksiin saattaa kohdistua ipBlock-pohjaisia poistumisrajoituksia.

Mitkä ovat oletuskäytännöt?

Kaikki sisään- ja ulosmenoliikenne nimiavaruudessa oleviin pod-tyyppeihin ja sieltä pois on oletusarvoisesti sallittua, jos tälle nimiavaruudelle ei ole olemassa ohjaimia. Voit muuttaa nimitilan oletuskäyttäytymistä seuraavien esimerkkien avulla.

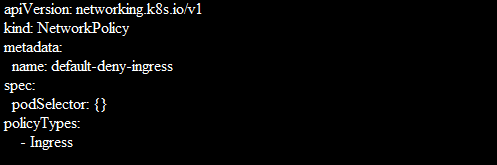

Oletus Estä kaikki sisääntuleva liikenne

Kun luot verkkokäytännön, joka valitsee kaikki podit, mutta ei sisällä niihin saapuvaa liikennettä, voit luoda 'oletusarvoisen' sisääntulon eristyskäytännön ja se on nimiavaruutta varten.

Tämä varmistaa, että kaikki podit, riippumatta siitä, valitseeko jokin muu NetworkPolicy ne, on eristetty sisäänpääsyä varten. Tätä sääntöä ei sovelleta kotelosta poistumisen eristykseen.

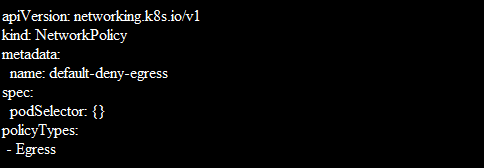

Oletusasetus Estä kaikki poistuva liikenne

Kun luot NetworkPolicyn, joka valitsee kaikki podit, mutta kieltää poistuvan liikenteen kyseisistä podeista, voit rakentaa 'oletusarvoisen' poistumisen eristyskäytännön ja se on myös nimiavaruutta varten.

Johtopäätös

Tämä opas koski DenyServiceExternalIPs:n käyttöä. Olemme suunnitelleet myös kaaviomaisen esityksen, jotta käyttäjämme ymmärtävät sen toimivan. Olemme toimittaneet myös mallikokoonpanoja.